Lisez cet article et gardez-le en mémoire. Nous saurons bien ce qu’il se trame un jour ou l’autre mais ces attaques informatiques massives ne doivent rien au hasard et il se joue en sous-main une partie dont nous, la masse, ne voyons et n’apercevons que l’écume.

Charles SANNAT

Pour l’écrivain et expert en cybersécurité et en cryptographie Bruce Schneier, « quelqu’un est en train d’apprendre à détruire Internet », comme il le titre dans son dernier article de blog. L’actuel directeur de la technologie de Resilient, une société d’IBM, affirme que des attaques particulières visent des acteurs majeurs du Web depuis déjà deux ans.

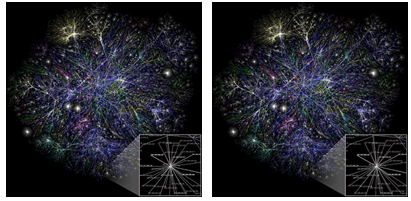

Bruce Schneier est une sommité en ce qui concerne la sécurité informatique. L’auteur du mythique livre Applied Cryptograhy tient depuis 2004 un blog très fréquenté dans lequel, ce mardi 13 septembre, il a publié un article au titre évocateur : « Quelqu’un est en train d’apprendre à détruire Internet ». Comme il l’affirme, depuis un ou deux ans, certaines compagnies majeures du Web subissent des attaques particulières, précises et calibrées, dont le but est de tester les défenses et d’évaluer les meilleurs moyens de les faire tomber. C’est notamment le cas de Verisign, la société américaine qui gère les noms de domaine en .com et .net.

Les attaques que subissent ces sociétés sont des attaques de type déni de service distribué (distributed denial of service DDoS), qui sont les attaques les plus courantes. Le moyen le plus utilisé lors de ces attaques est d’ensevelir le site visé sous les requêtes provenant de toutes parts de manière à ce qu’il sature et devienne inaccessible. Si ces attaques sont courantes et vieilles comme le Web, celles qui visent ces sociétés critiques ont un profil particulier, puisque selon Schneier, elles portent sur un spectre plus large que d’habitude, durent plus longtemps, sont plus sophistiquées, mais surtout, elles donnent l’impression de tester des choses pour trouver le point de rupture.

De plus, ces attaques semblent configurées pour dessiner les contours des défenses, en utilisant à chaque fois différents points d’entrée en même temps. Ceci est pour le coup très rare, et oblige les entreprises à mobiliser l’ensemble de leurs capacités de défense, à montrer tout ce qu’elles ont à disposition, et donc à dévoiler leurs stratégies de défense. Un piège. Pour Schneier, il s’agit donc bien là d’un moyen de tester les défenses des entreprises les plus critiques de l’Internet mondial, mais l’homme ne pense pas à un activiste ou à un cybercriminel. Pour lui, cela relève plutôt de l’espionnage d’un État, ce qui expliquerait la puissance et l’échelle de temps sur laquelle s’étendent ces attaques.

À titre de comparaison, Bruce Schneier fait un parallèle avec la Guerre Froide, lorsque des avions américains étaient envoyés dans le ciel soviétique pour que la défense anti-aérienne soviétique se mette en alarme, et permette aux Américains de la cartographier. Si ces attaques informatiques permettent de masquer le pays de provenance, les données que l’expert a en sa possession, lui, font pencher pour la Chine, au même titre que d’autres experts.